Dictionnaire et définitions de la Biométrie

Découvrez toutes les définitions et termes techniques essentiels du monde de la biométrie et du contrôle d'accès.

Défintion de la biométrie :

Technologie d'identification ou d'authentification des individus basée sur l'analyse de leurs caractéristiques biologiques ou comportementales uniques, telles que les empreintes digitales, les traits du visage, l'iris, la voix, ou encore la signature et la démarche. Elle est utilisée dans des domaines comme la sécurité, les passeports, les contrôles d'accès et les transactions bancaires.

A

Adermatoglyphie

L'adermatoglyphie est une maladie génétique rare qui se manifeste par l'absence totale d'empreintes digitales, aussi bien sur les doigts des mains que sur ceux des pieds. Cette anomalie, parfois surnommée "la maladie des empreintes invisibles", peut poser des défis dans les domaines de l'identification et de la biométrie.

ADN (biométrie ADN)

ADN, ou Acide DésoxyriboNucléique, désigne une molécule qui contient l'information génétique héréditaire unique à chaque individu. Cette spécificité en fait un élément clé dans l'identification biologique.

L'analyse de l'ADN repose sur des techniques complexes et coûteuses, nécessitant une intervention en laboratoire. Ces analyses sont principalement employées dans des contextes judiciaires.

La biométrie de l'ADN est classée dans la catégorie de la biométrie biologique. Elle est actuellement utilisée dans des domaines tels que le milieu médical ou encore par la police scientifique. À titre d'exemple, un Agent Spécialisé de Police Technique et Scientifique (ASPTS) est chargé d'effectuer les prélèvements biométriques.

Le Service Central de Préservation des Prélèvements Biologiques (SCPPB), créé dans le cadre du Décret n° 2000-413 du 18 mai 2000, est responsable de la gestion du Fichier National Automatisé des Empreintes Génétiques (FNAEG). Ce service est directement rattaché à l’Institut de Recherche Criminelle de la Gendarmerie Nationale (IRCGN).

Accès physique ou accès logique

Les lecteurs biométriques peuvent être classés en deux grandes catégories : l'accès physique et l'accès logique.

- Accès logique

Les lecteurs biométriques dédiés à l'accès logique permettent d'identifier un utilisateur pour accéder à un ordinateur ou à une application (logiciel).

Les usages incluent : l’identification au système d’exploitation, l’authentification pour le télépaiement sur Internet ou encore l'accès aux réseaux.

- Accès physique

Ces lecteurs sont conçus pour identifier un utilisateur afin de lui permettre l'accès à un lieu ou à un moyen spécifique.

Parmi les applications les plus répandues, on retrouve : le contrôle d'accès aux bâtiments, l’accès à des armoires de gestion de clés, la gestion du temps (pointeuses et badgeuses), ainsi que la gestion des cantines.

Analyse comportementale

L'analyse comportementale désigne les technologies biométriques qui évaluent et identifient les individus en fonction de leurs comportements spécifiques.

Les applications les plus courantes de la biométrie comportementale sont les suivantes :

- Analyse biométrique dynamique de la frappe au clavier

Cette méthode enregistre les données telles que l'intervalle de temps entre deux lettres, un paramètre qui reste constant lors de la saisie d'une même phrase.

- Reconnaissance vocale

L’intonation unique de la voix est analysée et comparée à une empreinte biométrique vocale afin de vérifier l’identité d’un utilisateur.

- Analyse biométrique dynamique des signatures

En examinant les gestes effectués lors d’une signature (accélération, pauses, direction et pression du stylo), un gabarit biométrique unique peut être créé pour confirmer l’identité de la personne.

- Analyse biométrique de la démarche

La marche et les gestes effectués lors des déplacements sont uniques à chaque individu. Cette analyse, réalisée à l’aide de caméras, permet à un algorithme biométrique de créer un gabarit basé sur le style de démarche pour identifier une personne.

ANSSI (Agence nationale de la sécurité des systèmes d'information)

L'ANSSI est l’autorité nationale responsable de la sécurité et de la défense des systèmes d’information en France. Elle est rattachée au Secrétariat général de la défense et de la sécurité nationale (SGDSN).

L'ANSSI a pour mission de proposer les règles à appliquer pour la protection des systèmes d’information de l’État et de veiller à leur mise en œuvre effective.

Dans le domaine de la défense des systèmes d’information, elle fournit des services de veille, de détection, d’alerte et de réaction face aux attaques informatiques, en particulier sur les réseaux de l’État.

Par ailleurs, l’ANSSI a publié un guide intitulé : "Recommandations sur la sécurisation des systèmes de contrôle d'accès physique et de vidéoprotection", afin d’aider les organisations à renforcer la sécurité de ces dispositifs.

APSAD (Assemblée Plénière de Sociétés d'Assurances Dommages)

La certification APSAD est une marque de qualité en France, attestant de la conformité et de la fiabilité d’un système. Dans le domaine du contrôle d’accès, APSAD publie un document technique intitulé : "Référentiel APSAD D83 – Contrôle d’accès". Ce référentiel fournit des recommandations pour la conception et l'installation des systèmes de contrôle d’accès.

Le référentiel APSAD D83 a pour vocation d’accompagner divers acteurs – utilisateurs, prescripteurs, concepteurs et installateurs – dans la mise en œuvre de projets visant à sécuriser les accès physiques.

Ce document peut être acheté directement sur le site du CNPP.

Accès logique

L'accès logique désigne les mécanismes permettant à un utilisateur d’accéder à des ressources numériques ou informatiques, comme des bases de données, des applications ou des réseaux. Ces mécanismes incluent des mots de passe, des certificats numériques, et de plus en plus souvent des systèmes d'authentification biométrique.

Par exemple, une entreprise peut exiger un scan d’empreinte digitale ou une reconnaissance faciale pour accéder à son réseau sécurisé.

Cas d’usage : authentification pour accéder aux serveurs d’une entreprise, contrôle d’accès aux fichiers sensibles d’un hôpital ou gestion sécurisée des utilisateurs sur des plateformes en ligne.

Contrôle d'accèsAuthentification biométrique

Définition selon le Larousse : "Processus par lequel un système informatique s'assure de l'identité d'un utilisateur."

Dans les domaines de la sécurité et du contrôle d'accès, l'authentification biométrique repose sur une comparaison entre une donnée biométrique préenregistrée (gabarit ou template) et une donnée lue en temps réel. Concrètement, l’utilisateur fournit un code personnel (ou un badge), le lecteur biométrique recherche dans sa mémoire le gabarit correspondant, puis le compare à la donnée biométrique mesurée.

Avantages de l'authentification (1:1) :

- Rapidité de la reconnaissance

- Certitude de l'identité de l'utilisateur

L'authentification biométrique, également appelée vérification biométrique, s'effectue en deux étapes :

1. L’utilisateur indique son identité présumée (par un code ou une carte, par exemple).

2. L’utilisateur prouve son identité via une mesure biométrique.

Contrairement à l’identification biométrique, qui ne nécessite pas l’étape initiale d’identification (déclaration d’identité), l'authentification biométrique est perçue comme plus rigoureuse. Bien qu’elle puisse sembler plus complexe, elle offre une meilleure sécurité et une reconnaissance plus rapide. En effet, elle compare uniquement une donnée biométrique lue avec un gabarit préenregistré, sans accéder à une base de données complète, ce qui augmente considérablement la fiabilité et la sécurité.

L'ANSSI, dans son guide "Recommandations sur la sécurisation des systèmes de contrôle d'accès physique et de vidéoprotection" (version 2, 04/03/2020), distingue deux notions importantes :

- S’identifier : communiquer une identité.

- S’authentifier : prouver son identité, un processus complémentaire à l’identification.

Dans les systèmes de contrôle d’accès, la phase d’identification/authentification varie selon la technologie utilisée :

- Elle peut se limiter à l’identification du badge.

- Elle peut inclure l’identification et l’authentification du badge.

- Dans le cas le plus complet, elle englobe l’identification, l’authentification du badge et l’authentification biométrique du porteur.

Authentification multifacteur (MAF) – Multi-Factor Authentication

Définition selon la CNIL : "Il s’agit de réunir au moins deux facteurs pour autoriser l’authentification d’une personne. Ces facteurs peuvent prendre trois formes : la connaissance, la possession ou l’inhérence."

Les détails des trois formes d’authentification selon le site de la CNIL :

1. La connaissance

Cela correspond à ce que sait la personne. Le cas le plus courant est l’utilisation d’un mot de passe.

2. La possession

Ce facteur repose sur ce que possède la personne. Cet élément est matériel ou logiciel, et ne peut pas être mémorisé. Parmi les exemples les plus fréquents, on trouve :

- Les clés USB

- Les cartes à puces

- Les applications d’authentification comme Authenticator (OTP)

- Les passkeys (clés d’accès logicielles)

3. L’inhérence

Ce facteur se base sur ce que la personne est ou fait, autrement dit, sur des caractéristiques indissociables de l’individu. Les éléments liés à la biométrie (empreintes digitales, reconnaissance faciale) ou au comportement (habitudes d’utilisation) relèvent de cette catégorie.

Autorisations uniques et la CNIL

Certains fichiers ou traitements de données personnelles sensibles ou à risques, visant une finalité commune et utilisant les mêmes catégories de données et de destinataires, étaient autorisés par la CNIL via des décisions-cadres appelées autorisations uniques.

Si un traitement de données respectait l’une de ces autorisations, une déclaration de conformité pouvait être effectuée. (Source : www.CNIL.fr)

Trois autorisations uniques étaient particulièrement liées à la biométrie :

- N°AU-007

- N°AU-008

- N°AU-009

Avec l’entrée en vigueur du RGPD, la CNIL a supprimé le système des autorisations uniques pour se conformer au nouveau cadre réglementaire.

B

Biométrie

La biométrie désigne la mesure ou l’analyse d’une ou plusieurs caractéristiques d’une personne dans le but de l’identifier. Nos lecteurs biométriques utilisent cette technologie à des fins de sécurité, garantissant l’identité des individus accédant à des lieux sécurisés.

La biométrie repose sur l’analyse des caractéristiques biologiques et/ou physiques permettant d’identifier les individus. Parmi les mesures les plus courantes figurent :

- Les empreintes digitales

- La reconnaissance faciale

- La forme de la main

- Les empreintes rétiniennes

Définitions :

- Selon la CNIL : "La biométrie regroupe l’ensemble des techniques informatiques permettant d’identifier un individu à partir de ses caractéristiques physiques, biologiques, voire comportementales (empreintes digitales, iris, voix, visage ou même la démarche)."

- Selon le dictionnaire Le Petit Robert : "Science qui étudie les variations biologiques à l'intérieur d'un groupe déterminé à l'aide d'outils mathématiques."

Catégories de biométrie :

- Biométrie biologique

Analyse de l’ADN

- Biométrie morphologique

- Biométrie de la forme de la main

- Biométrie de l'empreinte digitale Biométrie faciale (reconnaissance du visage)

- Biométrie du réseau veineux

Biométrie de l’iris ou de la rétine

- Biométrie comportementale

- Analyse de la signature

- Frappe dynamique (analyse de la vitesse et des mouvements de frappe)

- Analyse de la démarche

- Biométrie vocale (analyse de la voix)

Exemples de lecteurs biométriques :

- Lecteur de la biométrie de l'empreinte digitale

- Lecteur de la biométrie de la paume de la main sans contact

- Lecteur de la biométrie de l'empreinte digitale pour les particuliers

- Lecteur de la biométrie veineuse

- Lecteur de la biométrie de l'empreinte digitale en 3 dimensions

- Lecteur de la biométrie faciale

Badgeuse

Une badgeuse horaire est un système utilisé pour contrôler les heures d’entrée et de sortie des salariés sur leur lieu de travail. Elle se compose généralement de deux éléments principaux :

- Un terminal où l'employé s'identifie à l'aide d'un badge.

- Un logiciel permettant de visualiser et comptabiliser les heures de présence.

Réglementation en France :

Depuis 2012, la CNIL n’autorise plus l’utilisation des badgeuses biométriques pour la gestion du temps de travail.

Avant cette décision, la biométrie de la forme de la main pouvait être utilisée dans le cadre de l’autorisation unique AU007, qui concernait la gestion du temps du personnel. Cependant, en 2012, la CNIL a modifié cette autorisation, estimant que l’utilisation de la biométrie était disproportionnée pour le suivi du temps de présence.

Dans cette nouvelle version, la CNIL a néanmoins maintenu la possibilité d’utiliser la biométrie pour le contrôle d’accès aux locaux professionnels, jugeant cette finalité mieux adaptée.

Bimodale

Un lecteur biométrique bimodale est un dispositif capable de contrôler simultanément deux types de données biométriques différentes.

Actuellement, le lecteur bimodale le plus répandu combine la lecture de la biométrie des veines du doigt et celle de l'empreinte digitale. Cette technologie repose sur l’utilisation conjointe de deux méthodes d’identification biométrique. L’objectif principal n’est pas nécessairement d’augmenter le niveau de sécurité, mais plutôt de réduire le taux de faux rejets.

Un lecteur biométrique bimodale prend automatiquement en compte la donnée biométrique la plus représentative des données lues. Par exemple :

- Pour un lecteur bimodale combinant l'empreinte digitale et le réseau veineux, si un utilisateur a des empreintes digitales abîmées, le lecteur privilégiera les données du dessin des veines. Cet utilisateur, qui aurait été rejeté par un simple lecteur d'empreintes digitales, sera ainsi reconnu grâce à la technologie bimodale.

Bien que le lecteur combinant la biométrie des veines du doigt et celle de l'empreinte digitale soit le plus courant, d'autres variantes existent, notamment :

- Reconnaissance de la biométrie faciale + biométrie de l'empreinte digitale

- Reconnaissance de la biométrie faciale + biométrie du réseau veineux de la paume de la main

Bertillon (Alphonse Bertillon)

Considéré comme le père de la biométrie, Alphonse Bertillon a développé des méthodes d’identification des prisonniers en prenant des photographies et en mesurant certaines parties de leur corps (tête, membres, etc.). Il est l’inventeur de l’anthropométrie judiciaire, une méthode révolutionnaire pour l’époque.

En 1870, il fonde le premier laboratoire de police dédié à l’identification criminelle.

En 1902, alors chef du service de l’identité judiciaire de Paris, Bertillon résout une affaire criminelle grâce aux empreintes digitales pour la première fois. Lors d’une enquête pour meurtre, il utilise de la plombagine pour relever les empreintes laissées sur une vitrine brisée trouvée sur la scène de crime. Il compare ensuite ces empreintes avec celles des détenus, obtenues en les obligeant à apposer leurs doigts noircis à l’encre d’imprimerie sur des fiches.

Cette méthode permet d’identifier le coupable, Henri-Léon Scheffer, surnommé « l’Artilleur », qui devient ainsi le premier criminel confondu grâce aux empreintes digitales.

C

Capteur optique biométrique

La méthode optique est aujourd’hui la technique la plus couramment utilisée pour la reconnaissance biométrique.

Un capteur optique de type CCD/CMOS (équivalent à une caméra de scanner) est placé sous une platine transparente. Ce capteur capture une image des crêtes et sillons du doigt afin d’extraire les minuties nécessaires à l’identification.

Dans le cadre du contrôle d’accès, l’image de l’empreinte digitale est utilisée uniquement pour relever les minuties. L’image numérisée elle-même n’est pas conservée, ce qui garantit une meilleure confidentialité.

Avantages du capteur biométrique optique :

- Technologie fiable pour la capture d’empreintes digitales.

- Méthode largement maîtrisée par de nombreux constructeurs.

- Stabilité élevée des données biométriques collectées.

Inconvénients du capteur biométrique optique :

- Capteur souvent encombrant.

- Dispositif rigide et peu adaptable.

- Coût relativement élevé.

Exemples de lecteurs biométriques utilisant un capteur optique :

Capteur silicium biométrique

Le silicium est un matériau semi-conducteur utilisé pour mesurer divers effets physiques, notamment :

- L’effet piézoélectrique

- L’effet capacitif

- L’effet thermoélectrique

- L’effet photoélectrique

Cependant, les capteurs en silicium ont été progressivement abandonnés par les fabricants de lecteurs biométriques au début des années 2000, en raison de l’émergence de technologies plus avancées et fiables.

Capteur biométrique thermique

Un capteur thermique biométrique mesure les différences de température entre les crêtes et les sillons de l’empreinte digitale. Cette technologie offre une grande précision dans la capture des empreintes.

Avantages des capteurs thermiques :

- Coût compétitif.

- Fonctionnement efficace en extérieur.

- Production d’images de très haute qualité.

- Capacité à obtenir des résultats fiables même lorsque les crêtes et sillons sont peu marqués.

Le capteur thermique de la société Atmel, connu sous le nom de FingerChip, a marqué une étape importante dans le développement des lecteurs biométriques. Ce capteur a été intégré dans les premières versions des lecteurs biométriques ekey.

Fonctionnement du FingerChip :

L'utilisateur fait glisser son doigt sur le capteur, qui effectue des captures successives de l'empreinte. Le FingerChip reconstitue ensuite une image complète de l’empreinte digitale avec une résolution de 500 dpi, offrant une précision optimale.

Capteur biométrique capacitif

Un capteur capacitif biométrique reproduit l’image des crêtes et des sillons d’une empreinte digitale en utilisant des condensateurs.

Cette technologie fonctionne en mesurant les différences de charge électrique entre les crêtes et les sillons de l’empreinte. Ces mesures sont possibles uniquement sur des tissus vivants, ce qui permet aux capteurs capacitifs de détecter efficacement les faux doigts.

Carte Nationale d'Identité biométrique Française (CNI biométrique)

La carte d'identité biométrique est utilisée dans de nombreux pays, dont la France, depuis l'été 2021. Présentée par le gouvernement le 16 mars 2021, elle a été annoncée comme étant « plus sécurisée » grâce à l’intégration de données biométriques.

Cette carte a pour objectif principal de mieux lutter contre la fraude et de répondre aux exigences de la législation européenne. Elle adopte le format d'une carte de crédit (85,60 x 53,98 mm) pour une manipulation et un stockage plus pratiques.

Caractéristiques de la CNI biométrique :

- Elle intègre une puce électronique sans contact (RFID) contenant deux types de données biométriques : les empreintes digitales et une photographie d’identité, similaires à celles utilisées dans les passeports biométriques.

- Ces données permettent d’authentifier le titulaire de la carte et d’améliorer le niveau de sécurité lors des identifications en ligne.

Enjeux et avantages :

- L’un des grands enjeux de cette technologie est la protection de l’identité numérique. La carte biométrique est destinée à sécuriser l'accès à de nombreux services publics en ligne et à limiter les risques d’usurpation d’identité.

- La photographie mémorisée sur la puce joue un rôle clé, car elle est compatible avec les systèmes de reconnaissance faciale, de plus en plus utilisés pour sécuriser les transactions numériques.

À l’heure actuelle, la plupart des ordinateurs et des téléphones portables sont équipés d’une caméra, ce qui permet de comparer facilement la photo prise avec celle enregistrée sur la puce, assurant ainsi que le détenteur est bien la personne authentifiée.

La carte d'identité biométrique allie sécurité physique et numérique, marquant une avancée majeure dans la gestion de l'identité en France.

Contrôle d'accès ou Gestion des accès

Le contrôle d'accès est un système conçu pour identifier une personne, enregistrer ses accès et limiter ses droits d’entrée à un lieu ou à une ressource, en fonction de paramètres temporels spécifiques (par exemple, de telle date à telle date, jours de la semaine, plages horaires).

Un système de contrôle d'accès permet ainsi de :

- Identifier les utilisateurs.

- Limiter les droits d’accès dans le temps et l’espace.

- Enregistrer les entrées et sorties pour une meilleure traçabilité.

CNIL

Créée par la loi n° 78-17 du 6 janvier 1978 relative à l'informatique, aux fichiers et aux libertés, la CNIL est une autorité administrative indépendante chargée de veiller à la protection des données personnelles.

En matière de biométrie, la CNIL encadre strictement les dispositifs de contrôle d’accès. Elle a publié, le 28 mars 2019, un règlement type précisant les obligations des organismes souhaitant utiliser des systèmes biométriques pour sécuriser l’accès aux locaux, aux applications ou aux outils de travail.

Chronologie des décisions importantes de la CNIL sur la biométrie :

- 1997 : La CNIL examine son premier dispositif biométrique basé sur l’enregistrement d’empreintes digitales (source : biometrie-online.net).

- 2006 : La CNIL distingue les technologies biométriques qui laissent des traces (ex. empreintes digitales) de celles qui n’en laissent pas (ex. forme de la main) et commence à réglementer leur usage.

- 2009 : Avec l’apparition des lecteurs basés sur la biométrie du réseau veineux, la CNIL adopte l’autorisation unique AU-019, encadrant leur utilisation pour le contrôle d’accès sur les lieux de travail.

- 2011 : La CNIL réglemente l’utilisation de lecteurs biométriques pour le contrôle d’accès aux postes informatiques professionnels avec l’autorisation unique AU-027.

- 2012 : La CNIL considère l’utilisation des dispositifs biométriques pour le suivi des horaires des salariés comme disproportionnée. Elle modifie l’autorisation AU-007 pour exclure cette finalité.

- 2016 : Anticipant l’entrée en vigueur du RGPD, la CNIL adopte les autorisations uniques AU-052 et AU-053, qui différencient les dispositifs biométriques selon qu’ils garantissent ou non la maîtrise du gabarit biométrique par l’utilisateur.

Impact du RGPD (2016) :

Avec l’application du RGPD (Règlement Général sur la Protection des Données), les autorisations uniques précédemment émises par la CNIL ont été abrogées. Le RGPD, texte de référence en matière de protection des données au sein de l’Union Européenne, renforce et unifie les règles pour protéger les individus.

Voir la suite sur le site de la CNIL En savoir plus sur la CNIL Organismes et normes

Convertisseur USB / RS232

Un convertisseur USB / RS232 est un câble conçu pour connecter un lecteur biométrique utilisant une interface RS232 à un ordinateur équipé uniquement de ports USB. Il permet ainsi d'assurer la compatibilité entre les technologies plus anciennes et les dispositifs modernes.

Performance et sécuritéCSN (Numéro CSN) pour des badges et cartes RFID

Les cartes MIFARE et les badges DESFire possèdent un numéro de série unique appelé CSN (Card Serial Number).

Caractéristiques du CSN :

- Les cartes MIFARE classiques disposent d’un CSN de 4 octets (32 bits).

- Les nouvelles générations de cartes disposent d’un CSN étendu à 7 octets.

La lecture du CSN est accessible par les lecteurs de cartes MIFARE, mais il est important de noter que ce numéro est non sécurisé.

Dans la majorité des systèmes de contrôle d'accès utilisant les cartes MIFARE, le CSN sert d’identifiant principal pour reconnaître les utilisateurs.

CSPN – Certification de Sécurité de Premier Niveau

La Certification de Sécurité de Premier Niveau (CSPN) garantit un haut niveau de savoir-faire ainsi qu’une maîtrise technologique et sécuritaire dans les architectures d’accès.

Mise en place par l’ANSSI, la CSPN repose sur des tests en « boîte noire » réalisés dans des conditions de temps et de délais contraints. Ces tests permettent d’évaluer la robustesse et la fiabilité des dispositifs soumis à certification.

Cette certification s’appuie sur des critères, une méthodologie et un processus définis par l’ANSSI, et ces éléments sont disponibles sur le site officiel de l’ANSSI.

D

Données biométriques

Les informations extraites d’une mesure biométrique sont enregistrées sous forme de données biométriques. Ces données, également appelées gabarit biométrique ou template biométrique, servent de référence pour identifier un utilisateur lors des lectures ultérieures.

Selon l’Article 4, n. 14, du Règlement européen sur la protection des données (UE) 2016/679, les données biométriques sont définies comme des « données à caractère personnel obtenues par un traitement technique spécifique, relatives aux caractéristiques physiques, physiologiques ou comportementales d’une personne physique, qui permettent ou confirment son identification unique, telles que des images faciales ou des données dactyloscopiques ».

DESFire (Badges ou cartes RFID)

Les badges DESFire représentent une version améliorée des badges MIFARE, offrant un niveau de cryptage plus récent et plus sécurisé.

Il existe plusieurs versions du protocole DESFire, évoluant avec le temps pour renforcer la sécurité :

- EV1

- EV2

- EV3 (version la plus récente)

Les marques MIFARE et DESFire sont des propriétés déposées de NXP Semiconductors.

Durée de conservation des données

Pour le contrôle d'accès, les données relatives aux accès doivent être supprimées au maximum trois mois après leur enregistrement.

Concernant les logiciels de gestion des temps, les données utilisées pour le suivi du temps de travail, y compris celles relatives aux motifs des absences, doivent être conservées pendant une durée de cinq ans.

E

EDR – Empreinte Digitale Réduite

L’EDR (Empreinte Digitale Réduite) désigne le procédé d’analyse permettant de simplifier l’image biométrique d’une empreinte digitale en ne conservant que les éléments essentiels, appelés minuties.

Ce procédé est également utilisé pour définir le niveau de sécurité acceptable, en déterminant le nombre minimum de minuties que le gabarit biométrique doit inclure pour garantir une identification fiable.

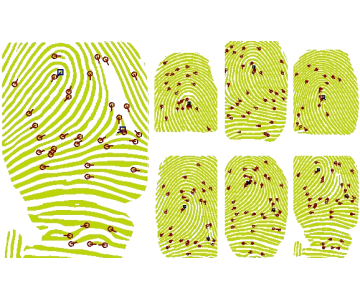

Empreinte digitale

Une empreinte digitale est définie comme la marque résultant de la pression d’un objet sur un autre. (Source : dictionnaire de l’Académie Française)

Plus spécifiquement, une empreinte digitale désigne le dessin formé par les lignes présentes sur la peau des doigts. Ce motif est pratiquement unique à chaque individu, ce qui en fait un élément clé pour les systèmes d’identification biométrique.

Les lecteurs biométriques utilisent la méthode des minuties pour analyser et identifier une empreinte digitale, en se basant sur les points spécifiques des crêtes et sillons.

Enregistrement et captation d'une empreinte digitale

La transformation d’une empreinte digitale en un gabarit biométrique s’effectue en plusieurs étapes :

Étape 1 : L’utilisateur pose son doigt sur le capteur biométrique.

Étape 2 : Le capteur effectue un scan de l’empreinte digitale.

Étape 3 : Le micro-logiciel du capteur extrait les minuties de l’empreinte digitale (EDR, Empreinte Digitale Réduite). Cette étape réduit la taille du gabarit biométrique en conservant uniquement les informations essentielles. Le capteur biométrique ne conserve pas l’image brute de l’empreinte.

Étape 4 : Le micro-logiciel encrypte les données biométriques afin de protéger ces données sensibles.

Étape 5 : Le gabarit biométrique est enregistré dans la mémoire du lecteur biométrique ou, conformément aux prescriptions de la CNIL, sur un support individuel (ex. : carte de contrôle d'accès, clé USB).

Enrôlement

L’enrôlement est l’étape initiale au cours de laquelle un lecteur biométrique capture les données biométriques d’un utilisateur. Ces données, après analyse, sont stockées en fonction de la technologie utilisée :

- Sur un support individuel (ex. : badge, carte).

- Dans la mémoire interne du lecteur biométrique.

- Dans une base de données centralisée.

Les données capturées, également appelées gabarits ou templates, servent de référence lors des processus d’authentification ou d’identification des utilisateurs.

F

Faciale (Biométrie)

La biométrie faciale, ou reconnaissance du visage (face biometrics), consiste à capturer une image du visage d’une personne, puis à effectuer des mesures entre des points spécifiques (yeux, bouche, nez, etc.) afin de créer un gabarit biométrique.

En Europe, le RGPD (Règlement Général sur la Protection des Données) encadre très strictement cette technologie, rendant son utilisation particulièrement limitée. Le traitement des données biométriques est soumis à des restrictions légales rigoureuses. Par exemple, en 2019, la CNIL a poussé la région Provence-Alpes-Côte d’Azur à abandonner un projet de filtrage des lycéens par reconnaissance faciale, jugeant cette expérimentation non conforme au RGPD.

Faux Rejet (Taux de faux rejet ou TFR)

Le faux rejet désigne une situation où un lecteur biométrique rejette un utilisateur qui devrait normalement être accepté. Concrètement, l’utilisateur est bien enregistré dans le système biométrique, mais celui-ci ne parvient pas à le reconnaître.

Le Taux de Faux Rejet (TFR), souvent mentionné dans les documentations des fabricants de lecteurs biométriques, mesure la fréquence de ces erreurs. Cependant, cette information est jugée difficilement vérifiable et peut parfois être considérée comme peu utile en pratique.

Fausse Acceptation (Taux de fausse acceptation ou TFA)

La fausse acceptation désigne une situation où un lecteur biométrique accepte un utilisateur qui n'est pas enregistré dans le système. Concrètement, un utilisateur inconnu se présente devant le lecteur biométrique, mais celui-ci le confond avec un autre utilisateur enregistré.

Le Taux de Fausse Acceptation (TFA) mesure la probabilité qu’un utilisateur non autorisé soit reconnu comme quelqu’un d’autre par le système. Ce taux est souvent mentionné dans les documentations des fabricants de lecteurs biométriques, bien que son exactitude soit difficilement vérifiable et qu'il soit parfois considéré comme peu pertinent.

G

Gabarit ou template biométrique

Lors du premier enregistrement d’un utilisateur, le lecteur biométrique effectue un ensemble de mesures. Ces mesures, mémorisées dans le lecteur, sont appelées gabarit ou template.

Contrairement à une photographie de l’empreinte digitale, le gabarit biométrique est une série de données obtenues à partir d’un algorithme (voir la notion de minuties).

Le gabarit ou template biométrique constitue un ensemble unique de mesures qui définissent les caractéristiques biométriques propres à un individu.

Où est stocké le gabarit biométrique ?

- Dans un passeport biométrique : Le gabarit biométrique est stocké dans une puce NFC encryptée intégrée dans la couverture du passeport.

- Dans un lecteur biométrique non européen : Les données biométriques sont souvent stockées directement dans le lecteur biométrique. Cela peut poser des problèmes de conformité avec les régulations européennes, notamment en France où la CNIL veille au respect du RGPD.

- Dans un lecteur biométrique européen ou conforme au RGPD : Les données biométriques, ou gabarit biométrique, sont enregistrées sur un support individuel tel qu’un badge ou une carte de contrôle d’accès. Cette méthode permet à l’utilisateur de conserver la maîtrise de ses données biométriques.

Gestion du temps (Logiciel de gestion des temps de présence)

La gestion du temps de travail offre une flexibilité dans l’organisation des horaires en permettant une gestion précise des heures de présence sur le lieu de travail.

Contrairement à une simple pointeuse, un logiciel de gestion des temps de présence propose généralement des fonctionnalités logicielles plus avancées pour optimiser la gestion des plannings et des horaires.

Gestion des accès ou Contrôle d'accès

Un logiciel de contrôle d'accès permet de superviser et gérer la sécurité des accès grâce à l’utilisation de technologies biométriques. Ce type de logiciel garantit un contrôle précis et sécurisé des points d’entrée.

H

HANDKEY

Le HANDKEY est un lecteur biométrique utilisant la forme de la main pour le contrôle d'accès. Depuis les années 1990, il est largement employé à travers le monde pour sécuriser des locaux sensibles.

Ce lecteur identifie les utilisateurs en analysant la morphologie de la main, une méthode biométrique fiable et éprouvée.

HANDPUNCH

Le HANDPUNCH est un lecteur biométrique basé sur la forme de la main, utilisé depuis les années 1990 pour la gestion du temps du personnel, notamment comme pointeuse biométrique.

Ce dispositif identifie les utilisateurs en analysant la morphologie de leur main, offrant une solution fiable pour le suivi des horaires de travail.

I

Identification (1:N) ou 1 contre N

L’identification biométrique (1:N), ou "1 contre N", désigne le processus par lequel un lecteur biométrique compare la donnée biométrique lue (par exemple, une empreinte digitale ou une image faciale) à toutes les données enregistrées dans sa base.

Ce mode de fonctionnement permet d'identifier un utilisateur parmi un ensemble d'enregistrements sans nécessiter de déclaration préalable d’identité.

inBIOcard

L’inBIOcard désigne la capacité d’un lecteur biométrique à enregistrer les données biométriques directement sur le badge ou la carte utilisateur, sans conserver aucune donnée biométrique dans sa propre mémoire.

Ce fonctionnement est conforme aux préconisations de la CNIL pour l’utilisation de lecteurs biométriques de type 1, garantissant ainsi une meilleure protection des données personnelles et un contrôle total par l’utilisateur sur ses informations biométriques.

Iris (biométrie de l'iris)

L’iris est la partie colorée de l’œil, située derrière la cornée, qui se contracte ou se dilate en fonction de la luminosité.

La biométrie de l'iris consiste à capturer une image de l’iris en l’isolant de la pupille. Ensuite, des mesures spécifiques et caractéristiques de l’iris sont effectuées pour créer un gabarit biométrique, permettant l’identification ou l’authentification de manière précise et fiable.

ISO (Protocole ISO)

Le protocole ISO est un protocole de communication utilisé entre un lecteur biométrique et un automate de contrôle d'accès ou un système de gestion du temps.

Aussi appelé MAGSTRIP, ce protocole est parfois désigné comme un protocole magnétique, car il était historiquement utilisé principalement par les fabricants de lecteurs de badges à piste magnétique.

K

KNX (Protocole KNX)

Le KNX est un standard mondialement reconnu pour la gestion technique des bâtiments résidentiels et tertiaires. Le lecteur biométrique ekey est équipé d’une interface compatible avec le protocole KNX, qui est largement utilisé et connu par les installateurs de systèmes domotiques.

Comment fonctionne le KNX ?

- Le KNX repose sur une topologie de bus, où tous les appareils du réseau sont connectés à un même câble (ou ligne) de bus.

- Il peut utiliser différents supports physiques pour le transport des données, tels que le câble torsadé, le courant porteur en ligne (CPL) ou la technologie sans fil.

- Chaque appareil KNX est doté d'une adresse unique, lui permettant de recevoir les messages qui lui sont spécifiquement destinés.

Types d’appareils KNX :

- Actionneurs : pour contrôler des lumières, des volets roulants, etc.

- Capteurs : pour mesurer des paramètres comme la température, l’humidité ou encore des données biométriques.

- Unités de commande : tels que des interrupteurs ou des écrans tactiles.

- Interfaces : pour intégrer d’autres systèmes, comme les lecteurs biométriques.

L

Lecteur de badges transparent

Le terme transparent, lorsqu’il est appliqué à un lecteur de badges, est défini par l’ANSSI (Agence nationale de la sécurité des systèmes d'information). Dans ce contexte, tous les paramètres de sécurité, comme les clés de lecture et d’encryptage nécessaires à la lecture des badges, ne sont pas enregistrés dans le lecteur de badges lui-même, mais dans l’automate de contrôle d’accès situé en zone protégée.

Cette configuration garantit une sécurité accrue et permet de dire que le lecteur de badges est conforme à l’Architecture n°1 définie par l’ANSSI.

M

Minuties de l'empreinte digitale

Lorsque l’on observe une empreinte digitale à la loupe, on distingue des motifs formés par les lignes qui peuvent être classés en plusieurs catégories. Ces caractéristiques sont appelées minuties biométriques :

- Minuties de terminaison : se produisent lorsque les lignes de l’empreinte digitale s’arrêtent.

- Minuties de bifurcation : apparaissent lorsque les lignes de l’empreinte se divisent en deux.

- Minuties boucles simples (ou minuties ilots) : se forment lorsque les lignes de l’empreinte créent une bulle.

- Minuties boucles doubles (ou minuties double ilots) : se déterminent lorsque les lignes de l’empreinte créent deux bulles adjacentes.

- Minuties de croisement : se produisent lorsque les lignes de l’empreinte se croisent.

Parmi ces minuties, certaines sont plus fréquentes que d’autres. Par exemple, les minuties boucles représentent environ 60 % des minuties d’une empreinte digitale en moyenne.

La reconnaissance par minuties consiste à identifier les terminaisons, boucles, croisements et bifurcations d’une empreinte digitale. L’ensemble de ces points singuliers forme un motif unique pour chaque individu. Ce motif est mémorisé par les lecteurs biométriques spécialisés dans la reconnaissance d’empreintes digitales.

Mifare

Mifare est une marque déposée par NXP Semiconductors. Ce terme désigne généralement des badges développés initialement par Philips et aujourd'hui largement utilisés.

Les badges Mifare possèdent deux particularités majeures :

- Une fréquence d'utilisation de 13,56 MHz,

- Des zones mémoires cryptées pour une meilleure sécurité.

Contrairement aux badges classiques, qui ne contiennent qu’un numéro d’identification, les badges Mifare permettent d’enregistrer des données, notamment des données biométriques. Ces badges (ou le badge iClass de HID) répondent aux recommandations de la CNIL, où l’empreinte est enregistrée sur un support individuel (le badge).

Le badge Mifare possède deux numéros d’identification :

- Le numéro CSN (Card Serial Number) : il s'agit du numéro de série accessible par tous les lecteurs Mifare.

En savoir plus sur le numéro CSN : Le numéro CSN des badges Mifare Classic est constitué de 4 octets (32 bits).

- L'identifiant stocké dans la mémoire du badge Mifare : cet identifiant est sécurisé et ne peut être lu que par un lecteur de badge configuré avec les mêmes clés de cryptage que le badge.

Morphologie

En biométrie, la morphologie désigne la mesure de la forme d’une partie du corps d’une personne afin de créer un gabarit biométrique. Le lecteur biométrique de morphologie le plus connu est la biométrie de la forme de la main.

Lecteur morphologie de la biométrie de la main Concepts de base et historiquesMultimodale

La biométrie multimodale combine plusieurs types de données biométriques pour améliorer l'identification. Par exemple, cela peut inclure la combinaison de la biométrie de l'empreinte digitale avec celle du visage, ou de la biométrie vocale avec l’empreinte digitale.

Cette technique permet :

- D'augmenter la sécurité en renforçant la certitude de l'identité de la personne,

- D’identifier une personne en utilisant l'une ou l'autre de ces données biométriques en cas de problème de lecture d'une des données.

N

NFC, badge NFC, Carte NFC (Near Field Communication)

NFC (Near Field Communication) est une technologie qui permet d'utiliser un téléphone portable comme un badge de contrôle d'accès.

Il s'agit d'une technologie de transmission de données sans fil fonctionnant sur une très courte distance (quelques centimètres) et une haute fréquence de 13,56 MHz.

Le NFC permet la transmission de données à une vitesse de 400 kb/s (contre 2 Mb/s pour le Bluetooth). Cette technologie consomme moins d'énergie que le Bluetooth et ne nécessite pas de configuration préalable entre les appareils.

La courte portée implique une démarche volontaire de l'utilisateur, garantissant qu'elle ne puisse pas être utilisée à son insu.

En français, "Near Field Communication" peut être traduit par "Communication en champ proche".

Le NFC repose sur la technologie RFID (Radio Frequency Identification), permettant ainsi une identification rapide et sécurisée.

O

Oculométrie

L'oculométrie est la mesure du mouvement des yeux. Cette technologie, souvent étudiée, vise à permettre le contrôle d’appareils à l’aide du regard.

Les caméras de suivi oculaire enregistrent divers paramètres, tels que la durée des fixations, les saccades, ainsi que la vitesse et l’accélération des mouvements oculaires. Ces données sont ensuite analysées à l'aide d'un algorithme biométrique, permettant d'en déduire des caractéristiques uniques pour l'identification ou le contrôle.

OSDP (Open Supervised Device Protocol)

Le protocole OSDP (Open Supervised Device Protocol) est un protocole de communication utilisé pour le contrôle d'accès. Il permet une connexion sécurisée entre les lecteurs biométriques, les lecteurs de badges, les lecteurs de plaques d'immatriculation et les contrôleurs d'accès (tels que les unités de traitement local, ou U.T.L., et les contrôleurs de porte).

P

Passeport biométrique

Le passeport biométrique a été introduit en France en 2009, sous l'impulsion des États-Unis, qui cherchaient à renforcer la sécurité des accès sur leur territoire. En 2004, l'Union Européenne a décidé de généraliser l'utilisation des passeports biométriques pour ses États membres.

Le principe du passeport biométrique repose sur deux systèmes principaux :

- Identité du titulaire : Le numéro du passeport, situé dans la zone en bas de la première page, est lu par un lecteur qui vérifie sa validité grâce à des algorithmes complexes et à des clés de contrôle de chiffrement.

- Authenticité du passeport : La photographie et les empreintes digitales du titulaire sont stockées au format numérique sur une puce électronique.

Pour les passeports biométriques français, la puce électronique contenant les données biométriques est intégrée au dos du passeport.

Une puce RFID (Radio Frequency Identification) est utilisée pour la lecture sans contact. Cette puce est lue à distance par un lecteur, qui communique avec elle grâce à des ondes de 13,56 MHz.

La technologie RFID ne nécessite pas d'énergie pour la lecture des données biométriques du passeport.

Palmaire (biométrie)

La biométrie palmaire utilise les caractéristiques uniques de la paume de la main, comme les lignes, les crêtes et les veines, pour identifier une personne. Cette méthode est précise et non intrusive. Découvrir la biométrie palmaire .

Par exemple, certains systèmes bancaires utilisent des scanners veineux pour autoriser les transactions de manière sécurisée.

Cas d’usage : systèmes de contrôle d’accès dans les entreprises, solutions bancaires et vérifications dans les établissements de santé.

Technologies biométriquesPaume de la main

Le lecteur biométrique de la paume de la main est une solution originale et bien moins intrusive que la biométrie faciale. Cette technologie biométrique permet une reconnaissance sans contact, car l'utilisateur positionne simplement sa main face au lecteur sans le toucher.

La biométrie de la paume de la main est donc une biométrie dite sans contact. Ce type de technologie réduit considérablement la propagation des virus, car il n'y a pas de contact physique avec le lecteur.

En savoir plus sur la biométrie de la paume de la main : voir le lecteur biométrique ci-dessous.

PIN (code PIN ou code NIP - Personal Identification Number)

Le code PIN (Personal Identification Number) ou code NIP (Numéro d'Identification Personnel) est un code numérique utilisé pour identifier une personne.

Ce code est couramment utilisé comme méthode d'authentification pour sécuriser l'accès à divers systèmes, tels que les cartes bancaires, les appareils électroniques ou les systèmes de contrôle d'accès.

Pointeuse de gestion du temps de travai

La pointeuse est un système conçu pour contrôler l'heure d'entrée et de sortie des salariés sur leur lieu de travail. Elle permet de suivre et de comptabiliser les heures de présence de manière précise.

Une pointeuse est généralement composée de deux éléments :

- Un terminal où l'employé s'identifie, soit par badge, soit par la biométrie.

- Un logiciel permettant de visualiser et comptabiliser les heures de travail.

Q

Qr Bio (Biométrie par QR code)

Le QR Bio est une solution innovante qui contient le gabarit biométrique de l'utilisateur sous forme de QR Code. Cette technologie permet de répondre aux préconisations de la CNIL, en remplaçant le badge d'accès traditionnel par un QR Code contenant les données biométriques de l'utilisateur.

Le QR Bio est particulièrement utile dans des situations où les utilisateurs ne possèdent pas de badge d'accès. Par exemple, il peut être utilisé pour autoriser l'accès aux sites sécurisés pour des intervenants ou des prestataires extérieurs.

Les données biométriques, telles que celles liées à la biométrie faciale, sont encryptées et signées dans le QR Bio, garantissant ainsi la sécurité des informations.

R

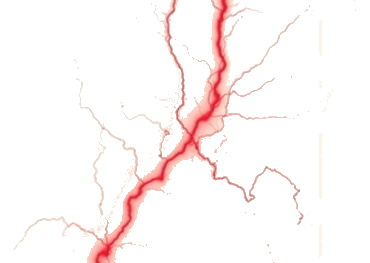

Rétine (biométrie de la rétine)

La rétine est la surface située au fond de l'œil, recouverte de veines. La biométrie de la rétine consiste à capturer une image détaillée de cette zone, puis à analyser l'orientation et le motif des veines pour créer un gabarit biométrique unique.

Le processus repose sur deux étapes principales :

- Capturer une image de la rétine.

- Effectuer un traitement des veines et de leurs orientations pour en dériver un modèle biométrique.

Cependant, bien que cette technologie soit très précise, elle présente deux principaux inconvénients :

- Son coût élevé.

- Un taux élevé de rejet des utilisateurs, ce qui peut limiter son adoption.

RFID (Radio Fréquence IDentification)

RFID (Radio Frequency Identification) est le terme générique utilisé pour désigner les badges de contrôle d'accès sans contact.

Les fréquences RFID les plus couramment utilisées en France sont :

- 125 kHz

- 13,56 MHz (ISO 14443A 1-4, ISO 14443B 1-4, ISO 15693-3 et ISO 18000-3)

- 2,45 GHz

RS232 (Protocole RS232)

Le protocole RS232 est un protocole de communication utilisé entre un ordinateur et un lecteur biométrique. La distance maximale de communication est généralement de 15 mètres. Le câble se connecte au port "série" de l'ordinateur, également appelé port COM.

Les principales connexions dans ce protocole sont :

- Tx : Transmission (Transmit)

- Rx : Réception (Receive)

- GND : Masse (Ground)

RS422 (EIA-422 : Protocole RS422)

Le protocole RS422 permet la communication entre un ordinateur et jusqu'à 10 lecteurs biométriques, selon les spécifications du fabricant. La distance maximale de communication peut atteindre jusqu'à 1200 mètres. Le câble se connecte au port "série" de l'ordinateur (également appelé port COM) via un convertisseur RS232/422.

Caractéristiques principales du protocole RS422 :

- Norme RS422A

- 1 émetteur pour jusqu’à 10 récepteurs

Longueur de la ligne en fonction du débit de données maximum :

- 12 mètres à 10 Mbits/sec

- 122 mètres à 1 Mbits/sec

- 1219 mètres à 100 kbits/sec

RS485 (Protocole RS485)

Pour le câblage des lecteurs biométriques en bus, nous recommandons l'utilisation du câblage RS485 en FULL-DUPLEX.

- Une paire Transmit (Tx+ et Tx-) est dédiée à la communication de l'émetteur (Maître) vers les récepteurs (esclaves).

- Une paire Receive (Rx+ et Rx-) est dédiée à la communication des récepteurs (esclaves) vers l'émetteur (Maître).

Câblage et raccordement RS485 :

Eméteur___Récepteur 0___Récepteur 1___Récepteur n

Tx+________Rx+__________Rx+___________Rx+

Tx-________Rx-__________Rx-___________Rx-

Rx+________Tx+__________Tx+___________Tx+

Rx-________Tx-__________Tx-___________Tx-

GND________GND__________GND__________GND

Câble pour le raccordement du RS485 :

Utilisez un câble à paires torsadées, en veillant à interconnecter les bornes « communs » de tous les dispositifs du bus. Le calibre minimal recommandé pour les conducteurs de communication est de 0,2 mm² (24 AWG).

Nous déconseillons l'utilisation du câblage RS485 HALF-DUPLEX (2 FILS) pour les lecteurs biométriques en bus.

S

SDK (Software Development Kit)

Un SDK (Software Development Kit) est un ensemble de logiciels, utilitaires et documentations permettant d'interfacer un lecteur biométrique avec un logiciel pendant son développement. Le SDK est fourni par le constructeur du lecteur et facilite l'intégration et la personnalisation des fonctionnalités biométriques.

Technologies biométriquesSSCP® (protocole)

Le SSCP (Secure Simple Communication Protocol) est un protocole de communication sécurisé conçu pour les systèmes de contrôle d'accès et les infrastructures critiques. Il garantit des échanges de données fiables et protégés entre différents dispositifs, tels que les lecteurs de badges, les contrôleurs, et les serveurs centraux.

Le protocole SSCP se distingue par ses caractéristiques clés :

- Cryptage avancé : Utilisation d'algorithmes robustes pour protéger les données sensibles en transit.

- Authentification sécurisée : Vérification mutuelle entre les dispositifs avant toute communication.

- Flexibilité : Compatible avec divers types d'équipements et adaptable aux infrastructures existantes.

- Interopérabilité : Permet une intégration fluide avec d'autres systèmes de sécurité.

En combinant ces atouts, le SSCP répond aux exigences croissantes en matière de sécurité et de performance, particulièrement dans les environnements sensibles nécessitant une protection renforcée des données et une fiabilité opérationnelle accrue.

En savoir plus sur le protocole SSCP® Technologies biométriquesT

TFA : Taux de Fausse Acceptation

Le TFA (Taux de Fausse Acceptation) indique la probabilité qu'un utilisateur inconnu soit identifié à tort comme un utilisateur connu par le lecteur biométrique. Plus le TFA est faible, plus la sécurité du système sera élevée.

Performance et sécuritéTFR : Taux de Faux Rejet

Le TFR (Taux de Faux Rejet) indique la probabilité qu'un utilisateur connu soit rejeté par le lecteur biométrique en raison de l'incapacité à réaliser une mesure correcte des données biométriques. Ce taux permet d'évaluer si les utilisateurs seront souvent rejetés par le système.

Performance et sécuritéTEE : Taux d’Égale Erreur

Le TEE (Taux d’Égale Erreur) désigne le point où le TFA (Taux de Fausse Acceptation) est égal au TFR (Taux de Faux Rejet). Ce taux permet de mesurer le compromis entre les erreurs d'acceptation et de rejet dans un système biométrique.

Performance et sécuritéTemplate biométrique

Le terme template biométrique (ou gabarit biométrique) désigne un ensemble d'informations informatiques définissant les données biométriques d'une personne.

Un template est donc un modèle de référence utilisé pour identifier un utilisateur à l'aide de la biométrie. Lorsqu'un utilisateur se présente devant un lecteur biométrique, celui-ci compare les données lues à celles du template pré-enregistré pour procéder à l'identification.

Traçabilité

Dans le contexte du contrôle d'accès, la traçabilité désigne l'action de mémoriser les mouvements d'une personne. Chaque événement est enregistré, daté et commenté pour assurer un suivi précis.

Exemple : 12/12/15 06:30:25 - Pascal LENTES - accès refusé - horaire non valide - porte salle informatique.

Traces ou sans trace

La CNIL (Commission Nationale de l'Informatique et des Libertés) fait la distinction entre la biométrie "à traces" et la biométrie "sans trace".

Cette distinction repose sur la possibilité ou non de récupérer une donnée biométrique à l’insu de la personne. Par exemple, l'empreinte digitale est considérée comme une donnée "biométrique à traces", tandis que le contour de la main fait partie de la "biométrie sans trace", car il ne peut être récupéré sans la coopération de l'individu.

Trimodal (Biométrie trimodale)

Le concept de biométrie trimodale, introduit début 2020, désigne des lecteurs biométriques qui utilisent trois données biométriques pour identifier un utilisateur. Un lecteur trimodal prend en compte une donnée biométrique supplémentaire par rapport à un lecteur bimodal.

L'objectif des lecteurs trimodaux est d'augmenter le niveau de sécurité en prenant en compte plusieurs données pour l'identification, tout en améliorant l'authentification et en réduisant le taux de faux rejet (TFR).

Le taux de fausse acceptation (TFA) pour les lecteurs trimodaux est très faible, proche de 0%.

De plus, en cas de difficulté à identifier un utilisateur en raison d'une donnée biométrique mal captée, le capteur compense en collectant davantage de données à partir des autres caractéristiques biométriques.

Par exemple, les données biométriques utilisées dans un lecteur trimodal peuvent inclure : empreinte digitale, réseau veineux et morphologie de la main.

En savoir plus sur la biométrie trimodale de la main : ABIOKEY III

U

UTL (Unité de traitement local)

Une unité de traitement local (UTL) est un dispositif qui gère plusieurs têtes de lecture (lecteurs de badges ou biométriques) et contrôle l'état de différents ouvrants tels que portes, barrières, ascenseurs, ou sas, chaque ouvrant étant associé à une ou plusieurs têtes de lecture.

L'UTL est paramétrée et gérée via le logiciel de contrôle d'accès et agit directement sur l'accès. Elle fonctionne de manière autonome, même en l'absence de connexion au réseau ou au logiciel de contrôle d'accès, grâce à sa mémoire et à son horloge intégrée. Cette autonomie est essentielle, surtout lorsqu'elle est utilisée avec des lecteurs biométriques.

Dans de nombreux cas, l'UTL est intégrée directement dans le lecteur biométrique. Parfois, elle est connectée au lecteur via des protocoles comme RS485 ou Wiegand.

V

Veine (biométrie du réseau veineux du doigt ou biométrie veineuse)

La biométrie du réseau veineux du doigt (ou biométrie veineuse) consiste à capturer une image infrarouge du réseau de veines d'un doigt. Ces veines sont ensuite représentées sous forme de cartographie par le lecteur biométrique.

Contrairement à la biométrie de l'empreinte digitale, la biométrie veineuse est unique pour chaque individu et sa reproduction est extrêmement difficile. Cela en fait l'une des données biométriques les plus sécurisées disponibles.

Un des avantages majeurs de la biométrie veineuse est qu'elle n'est pas sensible aux doigts sales ou abîmés, ce qui en fait une excellente alternative lorsque les lecteurs d'empreintes digitales échouent à identifier un utilisateur.

Le capteur de la biométrie veineuse utilise l'infrarouge pour visualiser le réseau veineux, mais cette technologie est sensible à la lumière. Par conséquent, les résultats peuvent être moins fiables en extérieur, où la lumière naturelle peut interférer avec la captation des données.

De plus, les veines des doigts sont sensibles aux températures basses : par temps froid, lorsque les mains sont gelées, l'identification peut être moins précise.

Pour ces raisons, il est déconseillé d'utiliser les lecteurs de biométrie veineuse en extérieur.

La biométrie veineuse est dite "sans trace", car elle respecte la vie privée des utilisateurs en ne laissant aucune empreinte physique ou visuelle.

Visage (biométrie du visage)

La biométrie du visage (ou biométrie faciale) consiste à capturer une image du visage d'une personne, puis à effectuer des mesures entre des points spécifiques (comme les yeux, la bouche, le nez, etc.) afin de créer un gabarit biométrique.

Bien que cette technologie soit largement utilisée, la biométrie du visage est l'une des plus mal acceptées par le grand public. En effet, il existe des préoccupations concernant la possibilité d'effectuer des identifications à l'insu des individus, ce qui soulève des questions éthiques et de vie privée.

Voix (Biométrie de la voix ou vocale)

La biométrie de la voix, également appelée reconnaissance vocale ou analyse du locuteur (Voice recognition biometrics), permet d'identifier une personne en analysant sa voix.

L'identification se fait généralement en demandant à la personne de lire un texte ou de prononcer un nombre. Cette technologie présente un grand avantage : le capteur nécessaire, le microphone, est simple à mettre en œuvre et largement disponible.

W

Wiegand

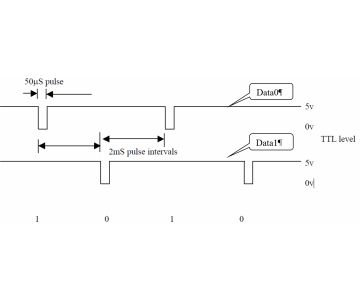

Signaux protocole Wiegand

Dans le protocole Wiegand, lorsqu'un 0 est envoyé, le DATA0 est à 0 tandis que le DATA1 reste à 1.

Lorsque un 1 est envoyé, le DATA0 est à 1 tandis que le DATA1 est à 0.

Structure du protocole Wiegand 26 bits

Le protocole Wiegand 26 bits est structuré comme suit :

- 1 bit de parité (calculé à partir des 12 premiers bits)

- 8 bits de code site (code société)

- 16 bits de code utilisateur (le code utilisateur sera compris entre 1 et 65535)

- 1 bit de parité (calculé à partir des 12 derniers bits)

Câblage d'un lecteur Wiegand

Nous recommandons un câble à 2 paires, bien que le protocole Wiegand utilise 3 fils :

- Data 0 (Data Low)

- Data 1 (Data High)

- GND

La distance maximale du câble ne doit pas dépasser 80 mètres.

Z

Zigbee

Le protocole ZigBee est un protocole de communication sans fil à courte portée et faible consommation, basé sur la norme IEEE 802.15.4.

Cette technologie vise à offrir des communications à courte distance, similaires à celles du Bluetooth, tout en étant plus économique et plus simple à mettre en œuvre.

Certains lecteurs biométriques, notamment ceux utilisant la biométrie de l'empreinte digitale, emploient le protocole ZigBee pour communiquer avec le logiciel de paramétrage.