Interopérabilité en sécurité : 8 clés pour comprendre et maîtriser cet enjeu critique

De la juxtaposition des outils à l'orchestration intelligente de votre écosystème de sécurité

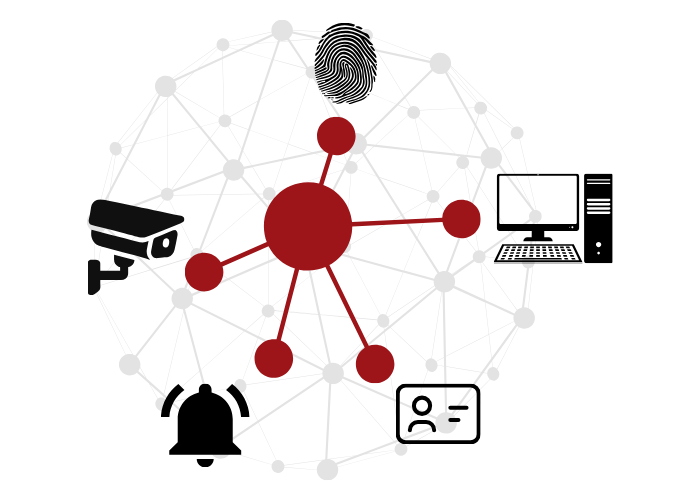

Aujourd'hui, la majorité des organisations empilent des solutions de sécurité sans les faire réellement dialoguer : caméras, badges, alarmes, SIEM, supervision IT. Le résultat est sans appel : les informations critiques sont dispersées, les opérateurs perdent du temps et la réponse aux incidents devient fragmentée.

L'interopérabilité transforme cette accumulation d'outils en un écosystème de sécurité intelligent, capable de corréler les événements, de déclencher des actions automatiques et d'aider les équipes à décider plus vite.

Comprendre l'interopérabilité, c'est comprendre comment passer d'une sécurité réactive à une sécurité pilotée par la donnée. Voici les 8 clés pour maîtriser cet enjeu devenu critique.

Définition précise de l'interopérabilité en sécurité

L'interopérabilité désigne la capacité de systèmes de sécurité différents à échanger des données compréhensibles et immédiatement exploitables. Il ne suffit pas qu'un système "envoie" une information : encore faut-il que l'autre sache quoi en faire, quand agir et comment réagir.

⚠️ Ce qui n'est PAS de l'interopérabilité

Recevoir une alerte intrusion sans savoir quelle caméra afficher, quel accès bloquer ou quelle procédure lancer n'est pas de l'interopérabilité, mais une simple transmission d'information.

Les trois piliers de l'interopérabilité

| Pilier | Description |

|---|---|

| Connexion | Les systèmes peuvent communiquer physiquement ou via réseau |

| Compréhension | Les données échangées sont dans un format exploitable et cohérent |

| Action | Les systèmes déclenchent des réponses automatiques et coordonnées |

Pourquoi l'interopérabilité est indispensable dans les métiers de la sécurité

En sécurité, le temps est un facteur de risque. Chaque seconde perdue à basculer entre des outils non connectés augmente la probabilité d'un incident grave.

Un exemple concret

Imaginez un opérateur qui doit consulter une alarme intrusion, ouvrir manuellement une caméra, vérifier les accès et prévenir une équipe terrain. Sans interopérabilité, ces actions sont séquentielles et lentes.

Avec des systèmes interopérables, les événements sont corrélés automatiquement et la réponse devient quasi instantanée : l'alarme déclenche l'affichage automatique de la caméra concernée, bloque les accès sensibles et alerte simultanément l'équipe terrain.

Comparaison : avec et sans interopérabilité

| Sans interopérabilité | Avec interopérabilité |

|---|---|

| Actions séquentielles et manuelles | Déclenchements automatiques et parallèles |

| Temps de réaction : 5-10 minutes | Temps de réaction : quelques secondes |

| Risque d'erreur humaine élevé | Processus standardisés et fiables |

| Informations fragmentées | Vision unifiée de la situation |

Les différents niveaux d'interopérabilité

L'interopérabilité n'est pas binaire. Elle se décline en trois niveaux progressifs, chacun apportant une valeur croissante à votre organisation.

Niveau 1 : Interopérabilité technique

✓ Le socle de base

Elle permet aux systèmes d'échanger via des protocoles standards (API, ONVIF, formats ouverts). Sans elle, chaque connexion devient un développement spécifique, fragile et coûteux.

Exemple : Une caméra ONVIF peut être intégrée à n'importe quel VMS (Video Management System) compatible, indépendamment du fabricant.

Niveau 2 : Interopérabilité fonctionnelle

L'intelligence opérationnelle

Elle permet aux systèmes d'agir ensemble de manière coordonnée et automatique.

Exemple concret : Une tentative d'accès non autorisée déclenche automatiquement l'enregistrement vidéo de la zone concernée, l'alerte du poste central et le verrouillage d'une zone sensible adjacente.

Niveau 3 : Interopérabilité opérationnelle

✓ La vision unifiée

Elle permet aux équipes de sécurité de travailler avec des processus clairs et unifiés. L'opérateur ne gère plus des outils disparates, mais des situations complètes avec un contexte enrichi.

La valeur augmente à chaque niveau : de la simple connexion technique à la transformation complète des modes opératoires.

Interopérabilité et convergence des systèmes de sécurité

La convergence vise à réunir la sûreté physique et la cybersécurité dans une approche globale. Mais sans interopérabilité, cette convergence reste superficielle : les outils cohabitent sans coopérer.

✓ La puissance de la corrélation

Grâce à l'interopérabilité, un événement cyber (connexion suspecte) peut être corrélé à un événement physique (présence inhabituelle sur site), offrant une lecture complète de la menace.

Exemple de convergence réussie

- Événement cyber détecté : Tentative de connexion SSH à 3h du matin depuis un compte administrateur

- Corrélation physique : Le badge de cet administrateur a été utilisé pour entrer dans la salle serveur à 2h50

- Action automatique : Alerte SOC + visualisation vidéo + blocage préventif des accès critiques

- Résultat : Identification rapide d'une compromission de badge et réponse immédiate

Cette approche intégrée transforme des signaux faibles isolés en intelligence actionnable.

Les bénéfices concrets pour les professionnels de la sécurité

L'interopérabilité n'est pas qu'un concept technique : elle génère des gains mesurables et immédiats pour les organisations.

Temps

-40% de temps de réaction

Réponse quasi instantanée aux incidents

Qualité

Analyse plus juste

Corrélation automatique des événements

Coûts

Protection des investissements

Évolutivité sans reprise à zéro

Évolutivité

Innovation facilitée

Intégration de nouvelles technologies

Les avantages détaillés

- Réaction plus rapide : Les événements sont traités en parallèle, pas en séquence

- Analyse plus juste : La corrélation multi-sources réduit les faux positifs

- Action coordonnée : Les réponses sont synchronisées entre tous les systèmes

- Charge cognitive réduite : Les opérateurs disposent d'informations centralisées et contextualisées

- Automatisation intelligente : L'intervention humaine est réservée aux décisions à forte valeur ajoutée

- Protection des investissements : Possibilité d'intégrer de nouvelles technologies sans repartir de zéro

Les risques d'une absence d'interopérabilité

Sans interopérabilité, l'organisation subit ses outils au lieu de les piloter. Les conséquences sont multiples et coûteuses.

⚠️ "Trop d'outils, pas assez de vision"

Les équipes de sécurité se retrouvent débordées par la multiplication des interfaces, chacune avec sa propre logique, ses propres alertes et ses propres procédures.

Les risques majeurs

1. Le verrouillage fournisseur (Vendor Lock-in)

Le verrouillage fournisseur limite l'innovation et renchérit chaque évolution. Vous vous retrouvez prisonnier d'un écosystème propriétaire où chaque ajout, modification ou migration devient un projet coûteux et complexe.

2. Le cloisonnement des données

Les données restent isolées dans leurs silos respectifs, empêchant toute analyse prédictive ou stratégique. Impossible de détecter des patterns complexes qui nécessitent la corrélation de multiples sources.

3. L'épuisement opérationnel

Les équipes s'épuisent à gérer des interfaces multiples, ce qui augmente considérablement le risque d'erreur humaine. Le temps perdu à jongler entre les systèmes est autant de temps qui n'est pas consacré à l'analyse et à la décision.

4. L'impossibilité d'automatiser

Sans interopérabilité, les processus restent largement manuels. Les gains de productivité liés à l'automatisation et à l'intelligence artificielle restent hors de portée.

5. La vulnérabilité accrue

Les angles morts se multiplient. Les menaces hybrides (combinant attaques physiques et cyber) passent inaperçues car aucun système ne dispose d'une vision d'ensemble.

Les standards et technologies favorisant l'interopérabilité

Les standards ouverts et les API sont les fondations d'un écosystème durable. Ils permettent d'intégrer, de remplacer ou d'enrichir les systèmes sans rupture.

Les standards essentiels

- ONVIF (Open Network Video Interface Forum) : Standard pour la vidéosurveillance IP

- BACnet : Protocole pour les systèmes de gestion de bâtiments

- OSDP (Open Supervised Device Protocol) : Communication sécurisée pour le contrôle d'accès

- API RESTful : Architecture standard pour l'échange de données web

- MQTT : Protocole léger pour l'IoT et les capteurs

- STIX/TAXII : Partage d'informations sur les menaces cyber

Architecture ouverte vs architecture fermée

| Architecture fermée | Architecture ouverte |

|---|---|

| Bloc unique et propriétaire | Briques modulaires et interchangeables |

| Dépendance totale au fournisseur | Liberté de choix et d'évolution |

| Coûts d'évolution élevés | Ajouts progressifs et maîtrisés |

| Innovation limitée | Écosystème évolutif et innovant |

⚠️ Attention aux solutions faussement ouvertes

Certaines solutions prétendent être "ouvertes" mais créent en réalité une dépendance masquée à travers des API limitées, des licences restrictives ou des formats de données propriétaires. Vérifiez toujours la documentation technique et les cas d'usage réels.

Comment évaluer le niveau d'interopérabilité d'une solution de sécurité

Une solution réellement interopérable se mesure sur le terrain, pas sur une brochure commerciale. Elle doit fonctionner avec plusieurs constructeurs, proposer des API documentées et démontrer des cas d'usage concrets.

Checklist d'évaluation

Multi-constructeurs

La solution fonctionne-t-elle avec des équipements de différents fabricants ? Demandez des références clients avec des environnements hétérogènes.

API ouvertes et documentées

Les API sont-elles publiques, complètes et maintenues ? Y a-t-il une documentation technique accessible et à jour ?

Cas d'usage réels

Le fournisseur peut-il démontrer des intégrations concrètes et fonctionnelles ? Demandez des démonstrations en conditions réelles.

Standards reconnus

La solution respecte-t-elle les standards industriels (ONVIF, OSDP, etc.) ? Les certifications sont-elles à jour ?

Vision long terme

Le fournisseur investit-il dans l'interopérabilité ? Quelle est sa roadmap sur les standards émergents ?

Communauté et écosystème

Y a-t-il une communauté active de développeurs et d'intégrateurs ? Un écosystème de partenaires certifiés ?

Questions à poser au fournisseur

- Combien d'intégrations tierces sont disponibles et maintenues ?

- Quel est le délai moyen pour intégrer un nouveau système ?

- Quels sont les coûts cachés (licences API, connecteurs propriétaires) ?

- Avez-vous des clients qui ont migré d'un système concurrent ? Comment s'est passée l'intégration ?

- Votre solution peut-elle être remplacée sans perdre les données ou les intégrations existantes ?

Penser durabilité, agilité et résilience

L'interopérabilité n'est pas qu'une question technique du présent : c'est un investissement stratégique pour l'avenir de votre sécurité. Une architecture interopérable vous permet d'adopter les innovations sans tout reconstruire.