Notre solution de gestion d’événements a été spécialement conçue pour offrir une expérience fluide, sécurisée et optimisée, sans jamais compromettre la confidentialité de votre client. Elle couvre l’ensemble du cycle de vie d’un événement : de la création à la clôture, en passant par l’invitation, la gestion des accès, le catering et le suivi des prestataires externes.

◆

1. Création et organisation simplifiées

En quelques étapes, un responsable événementiel peut :

- Configurer les informations de base : nom, dates de l’événement, lieux, budget estimé.

- Importer ou sélectionner la liste des participants : internes, prestataires et intervenants externes.

- Envoyer automatiquement les invitations : chaque invité reçoit un e-mail personnalisé contenant un lien sécurisé et un QR code unique.

◆

2. Inscription et gestion des profils

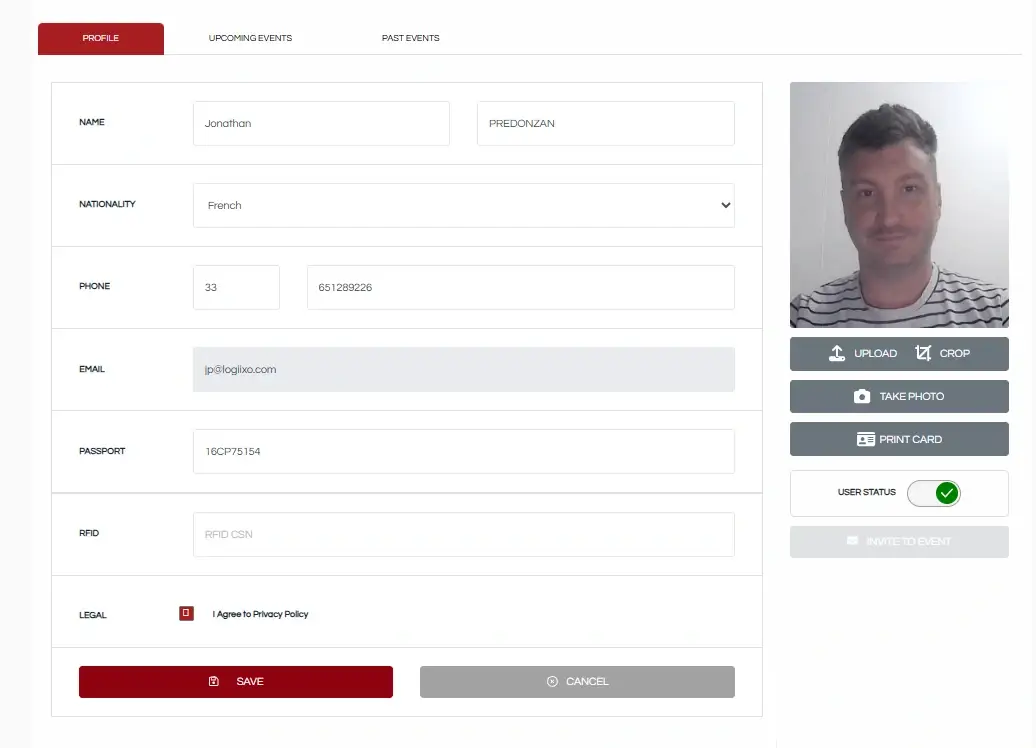

Chaque participant, invité interne ou prestataire externe, accède à un espace personnel pour :

- Compléter son profil : nom, prénom, nationalité, numéro de passeport, numéro de téléphone et photo en haute définition.

- Sélectionner ses dates de présence : jours d’arrivée et de départ sur le site.

- Choisir son niveau d’accès : défini sur une échelle claire (niveaux 1 à 5), chaque palier correspondant à des zones de sécurité spécifiques.

- Réserver son catering : option de repas de midi pour chaque jour de présence afin de planifier le service traiteur.

Une fois le formulaire validé, la plateforme génère et envoie un e-mail de confirmation contenant un QR code personnel. Ce QR code servira à l’arrivée pour l’impression du badge RFID.

◆

3. Validation des niveaux de sécurité

Certains niveaux d’accès ouvrent l’accès à des zones à haute sensibilité (salle des coffres, vitrines à forte valeur). Le workflow de validation se déroule ainsi :

- Soumission de la demande : dès qu’un utilisateur choisit un niveau nécessitant une validation, une alerte s’affiche dans le tableau de bord du service sécurité.

- Vérification : un responsable sécurité examine le profil, les justificatifs et le rôle du participant.

- Approbation ou refus : en cas d’approbation, le badge RFID est paramétré pour activer l’accès. En cas de refus, l’utilisateur est informé automatiquement par e-mail.

- Historique complet : chaque décision (date, heure, motif, approbateur) est journalisée pour audit interne.

◆

4. Impression et contrôle des badges RFID

Pour garantir un accueil rapide et sécurisé :

- Pré-impression quotidienne : chaque matin, la liste des arrivées prévues pour J+1 est consultable. Les badges sont générés avec photo, QR code et puce RFID, prêts à être remis.

- Arrivée sur site : à la guérite, l’agent scanne le QR code présenté par le participant. Le badge RFID est alors imprimé ou remis s’il a déjà été pré-imprimé.

- Contrôle en continu : des tablettes équipées au sein de chaque zone de sécurité permettent aux agents de scanner le badge RFID pour vérifier :

- La validité du badge (date, statut actif/désactivé).

- La présence autorisée du porteur à la date et heure actuelles.

- Le niveau d’accès minimum requis pour entrer dans la zone.

- Alertes automatiques : en cas d’anomalie (badge expiré, niveau insuffisant), l’agent reçoit une alerte visuelle et sonore.

◆

5. SpeedGate (PNG) et procédures d’urgence

Le Passage Non Gardienné (PNG) assure un contrôle supplémentaire :

- Vérification biométrique : au passage, la caméra affiche la photo enregistrée. L’agent compare la personne et la photo de référence.

- Activation des accès sensibles : les badges permettant l'accès aux zone sensibles ne sont activés qu’après avoir été validés au PNG. Si un badge étranger est trouvé, il ne donnera pas accès aux zones critiques.

- Gestion des incidents : en cas d’urgence (incendie, évacuation, alerte), le PNG devient le point central de comptage des présences réelles. Les agents peuvent badger les participants au muster point pour générer automatiquement la liste des personnes évacuées.

◆

6. Gestion du catering et statistiques associées

L’optimisation du catering se fait en temps réel :

- Réservation au moment de l’inscription : chaque participant coche les jours où il souhaite déjeuner.

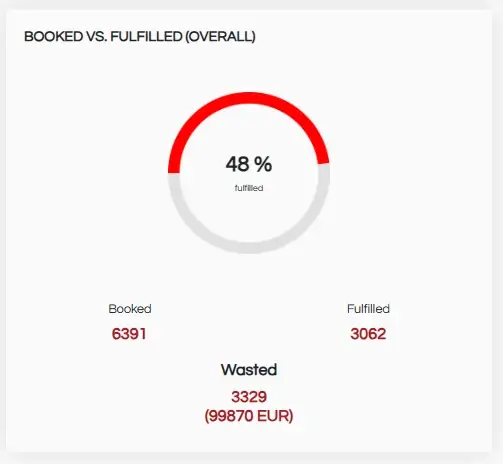

- Scan du badge au restaurant : à leur arrivée, les participants badgent leur RFID pour valider leur venue. La plateforme recoupe alors les réservations et les consommations effectives.

- Indicateurs clés :

- Taux de no-show (réservations non honorées).

- Taux d’imprévu (non-réservations consommées).

- Affluence horaire (pics matins, mi-journée, fin d’après-midi).

- Tableau de bord de sensibilisation : un écran central affiche en temps réel :

- Nombre de repas commandés mais non consommés (coût estimé).

- Nombre de repas consommés sans réservation (surcoût éventuel).

- Graphique d’affluence horaire pour mieux anticiper les pics.

Ces statistiques permettent de réduire jusqu’à 30 % de gaspillage dès la première semaine d’utilisation et d’ajuster les commandes traiteur pour les jours suivants.

◆

7. Gestion des prestataires externes

La plateforme distingue clairement les utilisateurs internes des fournisseurs externes :

- Création du compte « fournisseur » : l’administrateur crée un compte générique pour le prestataire (ex. : fleuriste, éclairagiste, agent de sécurité sous-traitant).

- Onboarding du responsable prestataire : un e-mail d’activation est envoyé au gérant, qui complète son profil et crée son propre staff (équipes, techniciens, etc.).

- Workflow identique : chaque membre du staff prestataire remplit son profil, choisit ses dates de présence, son niveau d’accès et peut réserver le catering.

- Visibilité restreinte : un prestataire ne voit que ses propres équipes et n’a aucun accès aux données internes du client.

- Suivi des passages : au même titre que les participants internes, les prestataires badgent leur RFID pour générer des statistiques précises sur leurs heures de présence et leur fréquentation des zones.

◆

8. Tableaux de bord et rapports en temps réel

Pour piloter efficacement votre événement :

- Accueil organisateur : vue d’ensemble de tous les événements en cours et à venir.

- Vue activité journalière :

- Nombre de badges scannés au PNG par tranche horaire.

- Présence en temps réel par zone et niveau d’accès.

- Consommations de repas vs. réservations (rapports J-1 et J-2).

- Vue catering : histogramme des taux de no-show et d’imprévu, évolution de l’affluence horaire.

- Rapports personnalisés : exports Excel/PDF :

- Détail des présences par jour et par niveau.

- Analyse des coûts liés aux repas gaspillés (quantités, coûts unitaires, total).

- Liste des prestataires externes, heures de passage, points de contact.

- Alertes automatiques : envoi quotidien d’un e-mail à l’équipe catering indiquant :

- Effectifs journaliers (présents, absents, imprévus).

- Coût estimé des repas gaspillés la veille.

◆

9. Avantages clés et retour sur investissement

- Sécurité renforcée : validation des accès sensibles PNG avec contrôle visuel de photo (biométrie possible), historique détaillé des passages.

- Réduction du gaspillage au catering : données précises pour ajuster les commandes, sensibilisation en temps réel, jusqu’à 60 % d’économies immédiates.

- Simplification administrative : centralisation des invitations, des profils, des validations et statistique consolidées en un seul tableau de bord.

- Gain de temps : pré-impression des badges, diminution des files d’attente à l’accueil, gestion fluide des prestataires externes.

- Transparence et auditabilité : journalisation complète de toutes les actions (création, modification, validation, passage), exportable pour conformité et reporting.

◆

10. Architecture technique et intégrations

Notre plateforme s’appuie sur une architecture robuste et sécurisée :

- API connectée : communication en temps réel avec le système de contrôle d’accès (RFID). Possibilité de créer, synchroniser et invalider des badges à distance, ainsi que de récupérer les logs de passage.

- Sécurité des données : hébergement sur serveurs certifiés ISO 27001, chiffrement des informations sensibles (photos, numéros de passeport), authentification sécurisée.

- Interface utilisateur responsive : dashboards accessibles sur desktop, tablette et mobile pour les agents de sécurité en déplacement.

- Notifications en temps réel : via WebSocket ou polling pour les validations de niveaux, les alertes catering et les modifications de dernière minute.

◆

11. Témoignages et cas pratiques

« Depuis l’adoption de cette plateforme, nous n’enregistrons plus aucun incident lié aux badges frauduleux. Les validations de niveaux sensibles se font en quelques minutes, et le catering est ajusté chaque jour. »

« Grâce aux statistiques en temps réel, notre équipe a pu réduire de 65 % le gaspillage au traiteur lors de notre dernier salon. »

Exemple de cas pratique :

- Événement « Salon Prestige 2024 » :

- 1 800 participants internes, 150 prestataires externes.

- 2 500 repas réservés pour 3 jours.

- Taux de gaspillage initial de 20 % → Réduit à 8 % dès le deuxième jour.

- Économies estimées : 15 000 € sur le catering, 18 h de travail administratif économisées.

◆

12. Conclusion et appel à l’action

Notre plateforme de gestion d’événements vous offre :

- Un processus simplifié de la création à la clôture.

- Un contrôle d’accès robuste, sécurisé et traçable.

- Une optimisation optimale du catering pour minimiser les coûts.

- Une gestion transparente des prestataires externes.

- Des rapports et statistiques pour piloter en temps réel.

Prêt à transformer votre prochain événement ? Contactez-nous dès aujourd’hui pour une démonstration personnalisée :

- E-mail : contact@abiova.fr